Salesforceへ安全にアクセスするために知っておくべき情報〜多要素認証

公開日: 2021.04.27

最終更新日:2022/6/08

昨年来の働き方改革や昨今のウィズコロナ時代のリモートワークの増加など、

これまでと違った条件下での業務遂行を必要とされる声をあちこちで伺う機会が増えてきました。

これまでの就業環境と変わることで関心が高まっているのが「 Salesforce への安全なアクセス」。特にサイバーセキュリティに関わる事案やニュースを日本でも目にする機会が増えてきており「安全性と利便性を確立する上で Salesforce で何ができるのか?」そんなご質問も増えてきている実感があります。

そこで今回システム管理者の皆さまに、安全なアクセスを実現するために知っておいていただきたい情報をまとめました。

ぜひこちらのサイトを定期的にご確認いただき、安全で安心できる業務環境を構築していきましょう。

目次

1.安全なアクセスを実現するための Salesforce とお客様の役割

Salesforce に対する安全なアクセスと一言でいっても、その安全なアクセスは製品として何ができるのかなどの「提供されているもの」と、その製品をどう使うのかなど「提供されているものをどう使うか」の視点は欠かせません。

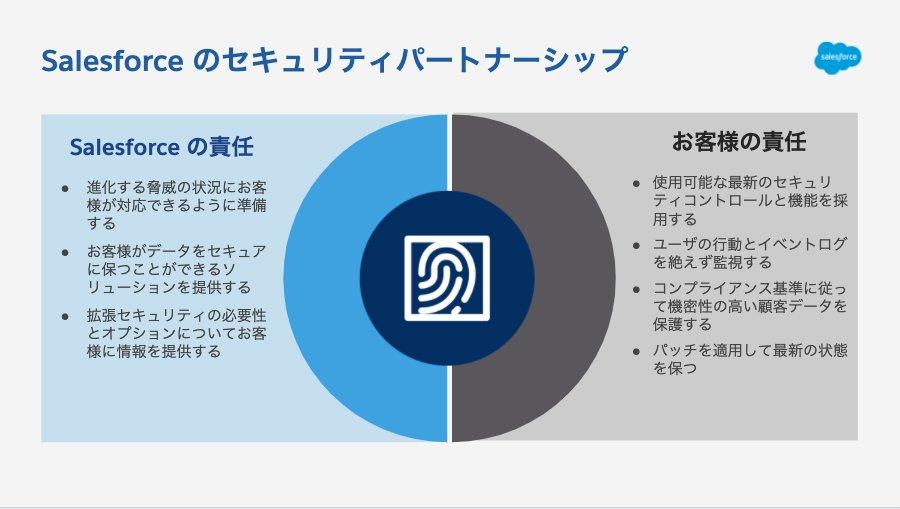

この視点を、Salesforce が責任を持って提供すべきものと、お客様が責任を持って確認・判断・実行すべきもの、で表現したのが「Salesforceのセキュリティパートナーシップ」です。

Salesforce がその提供する製品において安全なアクセスを実現するための機能を提供し、その機能の利用を判断いただけるような情報を提供し、ある場合にはその機能を標準設定(デフォルト)として提供するなどの提供者としての責任を果たしつつ、お客さまにおいて、それぞれのコンプライアンス基準やセキュリティ基準に準拠した機能を検討・適用・監視・維持していただく活動を通じて、始めて持続的な安全なアクセス環境が実現できる。そんな相互の協力が不可欠な取り組みを表現しています。

2.境界防御の先にあるクラウド時代のセキュリティを考慮する [*2] [*3][*4]

昨今のサイバー攻撃の方法の多様化や範囲の拡大の影響を考えると、最新のセキュリティ制御機能の理解と評価がお客さまにとってセキュリティ管理の上で重要性を増していることは間違いありません。

特に業務システムのクラウドシフトが進むにつれて、従来の境界防御モデル (Firewall や VPN などで「信頼できる接続」によって社内・社外の境界を設けて、不正侵入や情報漏えいを防ぐモデル)だけでは安全性を担保しきれない環境に変わりつつあります。海外では今年 4 月に米国東海岸の 45% の住民に燃料を供給するパイプラインの操業がハッキングにより停止に追い込まれる事例が発生し、日本でもランサムウェアや VPN 環境での情報漏えいなど境界防御だけでは防ぎきれない事例が報告され始めています。

この「すべてのユーザ・デバイス・アプリケーション・ネットワークが安全と言えず攻撃される可能性がある」状況に対応する「ゼロトラストモデル」が提唱され、それぞれの要素が脅威にさらされている前提でその防御のための対策が注目され始めており、Salesforce ではその対策要素の一つである IAM(Identity and Access Management) の強化を通じてお客さまに安全なアクセス環境を提供する取り組みを推進しており、その具体的な施策として多要素認証 (MFA : Multi Factor Authentication) の適用を利用規約上必須とし、推進しています。

この取組みの重要性は Salesforce とお客さまだけの関係において重要というものではなく「お客さまの顧客」、例えばCommunity Cloud や Commerce Cloud を通じて提供しているサービス利用者にあたる「お客さまの顧客やパートナー」向けにも安全性と利便性を両立したサービスを提供する手段として注目され始めています。

また、多要素認証の推進については Salesforce の外に目を向けても、世間のトレンドとなりつつあります。

例えば、先般アメリカではバイデン大統領が 2021/5/12 に連邦政府のサイバーセキュリティ対策として多要素認証及び暗号化を採用する大統領命令に署名をしました。

併せて、Google 社が多要素認証のデフォルト化を検討したり、 Twilio 社も必須化のアナウンスを出すなど、海外のトレンドとしては多要素認証のデフォルト化が進んでいます。

- スプートニク 日本ニュース 2021年6月8日 通常の過失:職員のミスでコロニアル・パイプラインがクラッキング

- Security Magazine 2021年5月13日 President Biden signs executive order to strengthen U.S. cybersecurity defenses

- Security Magazine 2021年5月10日 Google wants to enable MFA by default

- Twilio BLOG 2020年12月3日 Twilio Account Login Change: Mandatory Two-Factor Authentication

一方、日本においても 経済産業省が全国の企業におけるサイバー攻撃実態や被害事例とりまとめた情報に記載されているようなリスト型攻撃による不正ログイン事案の継続的発生とその対応策としてのセキュリティ強化策の示唆や、

“ID・パスワードのみ利用可能な会員制サイトやクラウドメールアカウント等が、流出したID・パスワードのリストを利用した「リスト型攻撃」により不正ログインされる事案が継続的に発生”

“ログイン機能に二段階認証や二要素認証を導入することでウェブサイトへのアクセスに関わるセキュリティを強化したり、個人情報の機微度に応じて分割して管理し、データへのアクセス権別に設定するなどのシステム構造の見直しが大切に。”

情報処理推進機構の“情報セキュリティ 10大脅威 2021”の組織向けの第2位 標的型攻撃による機密情報の窃取にて指摘されている状況は、3位・4位・8位・10位の脅威と複合して、窃取されたユーザID・パスワードによる不正アクセスリスクは「信頼できるネットワーク環境下」においても増加しており、ログインユーザの保護の簡易かつ効果的な方法の一つとして多要素認証に注目が集まってきています。

“企業や民間団体そして官公庁等、特定の組織から機密情報等を窃取することを目的とした標的型攻撃が継続して発生している。攻撃者は新型コロナウイルスの感染拡大による社会の変化や、それに伴うテレワークへの移行という過渡期に便乗し、状況に応じた巧みな手口で金銭や機密情報等を窃取する。”

- 日本経済新聞 2020年8月24日 記事 VPN脆弱性対応、日本企業に隙「ゼロトラスト」不可欠

- 日本経済新聞 2020年8月25日 記事 VPN情報流出、懸念されるリスクは?

- 経済産業省 2020年6月12日 報告書 昨今の産業を巡るサイバーセキュリティに係る状況の認識と、今後の取組の方向性についての報告書を取りまとめました より 昨今の産業を巡るサイバーセキュリティに係る状況の認識と今後の取組の方向性について(概要版)(PDF形式:1,057KB)

- 情報処理推進機構 2021年3月25日 情報セキュリティ 10大脅威 2021

併せて、弊社の外部ブログにも多要素認証の重要性について記事を投稿させて頂いております。

こちらも併せてご参照下さい。

3.現在の利用状況と利用可能なセキュリティ制御機能を理解し評価する

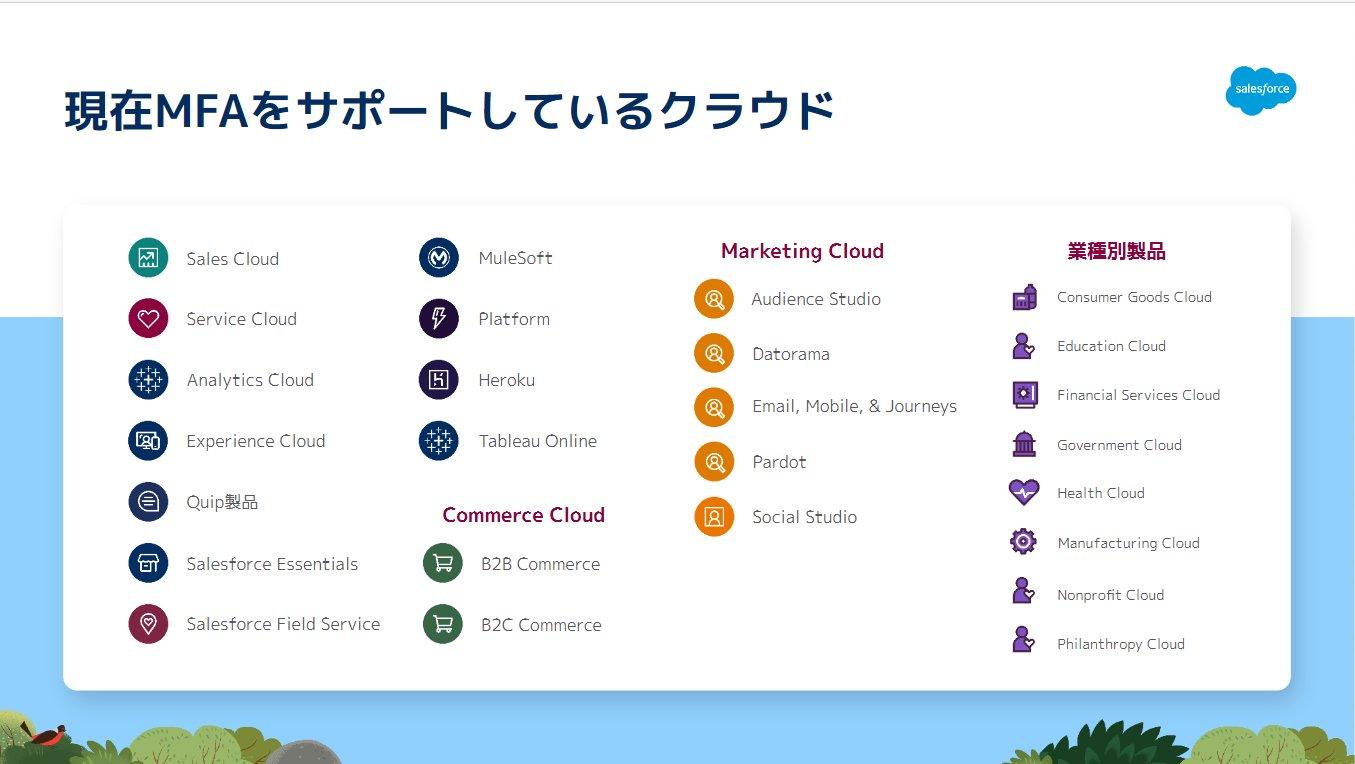

Spring’ 22 時点で Salesforce が多要素認証の機能を提供可能な製品は、

- 次の製品を含む、Salesforce Platform 上に構築あれたすべての製品: Sales Cloud、Service Cloud、Analytics Cloud、B2B Commerce Cloud、Experience Cloud、Industries 製品 (Consumer Goods Cloud、Education Cloud、Financial Services Cloud、Government Cloud、Health Cloud、Manufacturing Cloud、Nonprofit Cloud、Philanthropy Cloud)、Marketing Cloud—Audience Studio (旧 DMP)、Marketing Cloud—Pardot、Platform、Salesforce Essentials、Salesforce Field Service、パートナーソリューション

- B2C Commerce Cloud

- Heroku

- Marketing Cloud—Datorama

- Marketing Cloud—Email Studio、Mobile Studio、Journey Builder

- Marketing Cloud—Social

- MuleSoft Anypoint Platform

- Quip 製品

- Tableau Online

です。[*1]

他のすべての Salesforce 製品でも積極的に多要素認証の機能の開発に取り組んでおり、他の製品で 利用可能になった時点でリリースノートにてお知らせする予定です。

多要素認証やセキュリティ強化の対象となった機能については、各製品のリリースノートやヘルプ記事などを通じてその機能概要の説明や設定方法をご案内しておりますが、特に注力している多要素認証の概要や設定になどに関する情報はウェブセミナーや Trailblazer Community などを通じて英語だけでなく日本語でのガイダンス資料やデモ動画を提供し、お客さまの理解や評価に役立つ情報発信に努めています。参考リソースをご参照いただきご活用いただければと思います。

4.適用・展開を計画する

最新のセキュリティ管理と機能をお客さま環境に適用・展開する方法は、「製品機能の理解」「セキュリティ管理の現状把握」「適用タイムラインの決定」を行う事前準備、事前準備に基づいて「特権的ユーザ数の最小化」「パイロットユーザへの適用」「パイロットユーザからの学び」を行う試行段階、試行段階の教訓を踏まえた全社適用に向けた「役員コミュニケーション計画」「ユーザとのコミュニケーション計画」「変更管理計画」を策定するオーソドックスな段階的展開が実行における課題や計画の実現性を高めるうえで望ましいと方法と考えています。

この計画に基づいてユーザへの「適用推進キャンペーン」など通じた適用推奨、その適用進捗を確認するため履歴設定やレポートやビューなどの監視設定、設定した監視情報のダッシュボード等を通じた定期的な適用状況監視により計画の進捗確認と適用促進を繰り返す事も不可欠の要素と言えます。

これらの適用準備や展開監視を支援するツールとして「セキュリティ管理の現状把握」にはセキュリティ状態チェック機能、「監視設定」や「適用状況監視」には2FAダッシュボードなどがSales Cloud、Service Cloud、Platformなどで利用可能ですので、これらツールを利用することも忘れずに覚えておきましょう。

- セキュリティ状態チェック(ヘルプ記事)

- 2FAダッシュボード(AppExchange)

5.SalesforceへのアクセスにおけるMFA要件 [*2]

認証ユーザの認証情報取得への攻撃が昨今さらに強くなっている環境における、安全なアクセスを担保する手段として2022 年2 月より Salesforce へのアクセス時に MFA を要件とする旨のご案内を 2021 年 2 月に配信させていただきました。

このアクセス要件は、認証ユーザにおけるセキュリティを複数の認証要素を用いることで担保するソリューションおよび情報を、前述のセキュリティパートナーシップにおけるSalesforceの責任においてお伝えするものです。

この MFA 要件は「UI経由でログインする Salesforce の Internal User」を対象(*1)に、Salesforce へのアクセス時に知っている情報 (ユーザ ID とパスワード) 以外の要素での追加認証 (Authenticator や Hardware Key など各個人が持っている情報など) を必須とする内容となっています。

この対象ユーザの UI 経由のログインは、単純に Salesforce のログイン画面 (UI) にユーザ名とパスワードを入力する最もシンプルな形態の場合には、その入力後に持っている情報 (Authenticator や Hardware Key など)を利用して本人を認証する事を意図していますが、複数システムを利用されているお客様においては別システムにおける ID とパスワード認証を経てその認証情報を Token などの形態で Salesforce に連携させることでログインを完結させる SSO(Single Sign-On *2) を利用されるお客様も少なからずいらっしゃいます。

この外部での認証情報をもって Salesforce にアクセスされているお客様においても、その外部認証時における多要素認証を実施いただいた上で Salesforce にアクセスいただく (前述のセキュリティパートナーシップにおけるお客様の責任に該当する内容) 事がセキュリティ担保の上で不可欠となりますが、その適用状況(外部認証における多要素認証の適用)に関しては現時点で弊社で判断可能な内容ではございません(*3) ので、弊社にてその準拠状況を監視ならびに制御するもの、できるものではなく、お客様のビジネスにおける安全性確保の観点においてご対応いただきたい内容と考えています。

(*1) 組織外の認証ユーザとなる Experience Cloud の外部ユーザ、Chatter Free や外部 Chatter ユーザ、E-Commerce のユーザ、および認証が発生しないゲストユーザ、システム間連携のために利用される都度 UI ログインが発生しない API やIntegration 用ユーザは必須要件の対象外

(*2) Reverse Proxy など代理認証も広義での SSO と定義される場合もありますが、SAML や OpenID Connect などによる外部認証を SSO と定義しており、代理認証は Salesforce への通常の UI 経由のログインとして扱われるため Salesforce 側での MFA が必要

(*3) SSO で利用される OpenID Connect は、amr 属性 (Authentication Method Reference) でMFAの利用可否をSpring’21から Salesforce で識別可能。SAML においても将来的に AuthContext 属性によって MFA 適用された SSO を識別可能にする予定

考慮事項

本ブログは定期的に更新されます。毎月一度は必ずご確認ください。

最後に

いかがでしたでしょうか。今回ご紹介した Salesforce への安全なアクセスの基本知識については、Trailhead で学習することも可能です。検討の基礎知識の再確認の意味でも、こちらのモジュールを完了させておきましょう。

- Trailheadで自己学習

参考リソース [*1]

- Salesforceのセキュリティの基本(ヘルプ記事)

- Spring’21 IDとアクセス管理(リリースノート :更新)

- Salesforce セキュリティガイド(開発者ガイド)

- Salesforce 多要素認証のFAQ(ヘルプ記事 : 更新[*1] )

- Marketing Cloud の多要素認証に関する FAQ (ヘルプ記事)

- * MFA - Getting Started *(Trailblazer Communityの多要素認証のグループ : 英語)

- 管理者向けガイド

- 多要素認証(MFA)設定マニュアル (日本語)

- 多要素認証の管理者ガイド(日本語)

- 管理者向けのシステム管理者ガイド (日本語)

- Admin Guide to Multi Factor Authentication(English)

- 動画

- Webセミナーの資料と動画(Trailblazer Community へのログイン要)

- 2020年8月28日 開催 より安全にSalesforceにアクセスするための「多要素認証」の設定

- 2020年9月25日 開催 Marketing Cloud 多要素認証 (MFA) の導入と設定

- Marketing Cloudの多要素認証の設定 (動画解説)

- 多要素認証がアカウントへのアクセスを保護する仕組み (CCで日本語字幕選択可能)

- Salesforce Authenticator の概要(CCで日本語字幕選択可能)

- アクセラレータウェブセミナー

- [オンデマンド・アクセラレータ] Platform: 多要素認証 (オンデマンド録画 : New)

- Webセミナーの資料と動画(Trailblazer Community へのログイン要)

- 資料

改定

[*1] Spring’22 での対応状況を踏まえて更新

[*2] 2021年2月にご案内の”【重要】多要素認証への対応のお願い”の送信に基づく追記

[*3] 海外の事例を追加

[*4] 弊社公開ブログ記事を追加

公開日: 2021.04.27

この情報は役に立ちましたか?

ご意見お待ちしております。

フィードバックありがとうございます。

より役に立つために

役に立たなかった一番の理由を教えてください。

MFA を進め方に沿って理解する

-

STEP1. 学ぶ

-

STEP2. 評価する

-

STEP3. 計画する

-

STEP4. ロールアウトする

-

STEP5. 管理する